1. AWS 계정의 종류

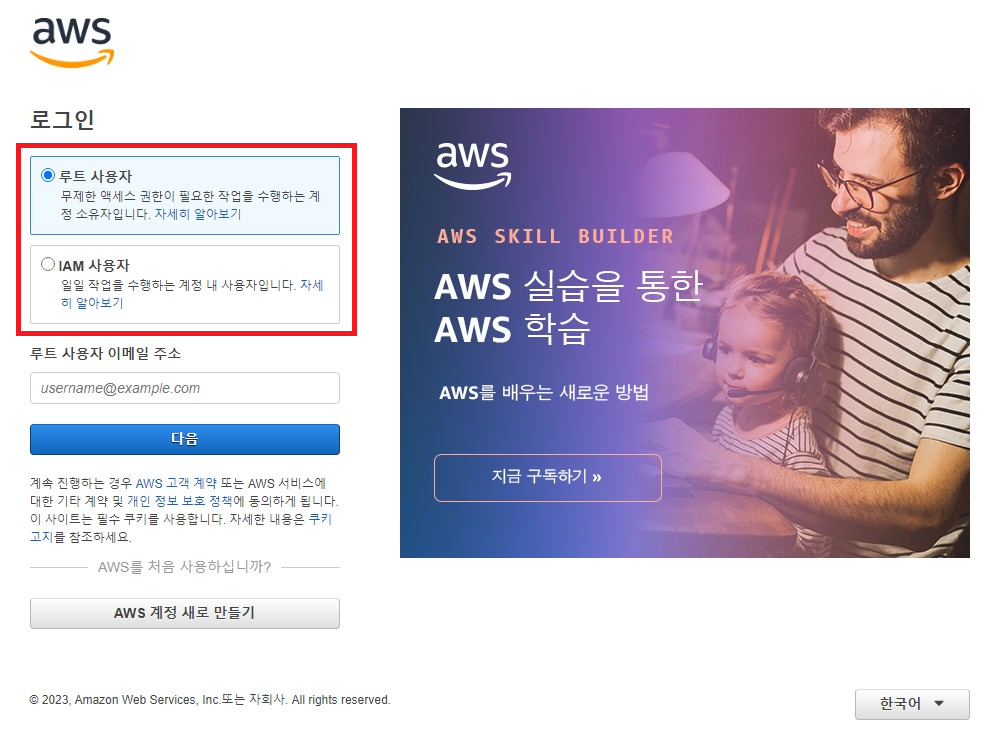

AWS 콘솔에 로그인하려고 이동해보면 위 이미지처럼 두 가지의 방법으로 로그인 할 수 있습니다.

루트 사용자는 말 그대로 Root, 관리자 권한을 모두 가진 슈퍼 계정이며 보통 맨 처음 서버를 만든 계정이라고도 할 수 있습니다.

IAM 사용자는 루트 사용자가 부여하는 일부분의 권한을 가진 사용자이며, 서버 설정 중에서 특정 부분만 접근하기 위한 사용자입니다.

여러 명이서 서버를 관리한다면 IAM 계정을 추가해서 각자에 역할에 맞는 권한만을 추가해서 사용하는 것이 좋습니다.

2. IAM 사용자 추가하는 방법

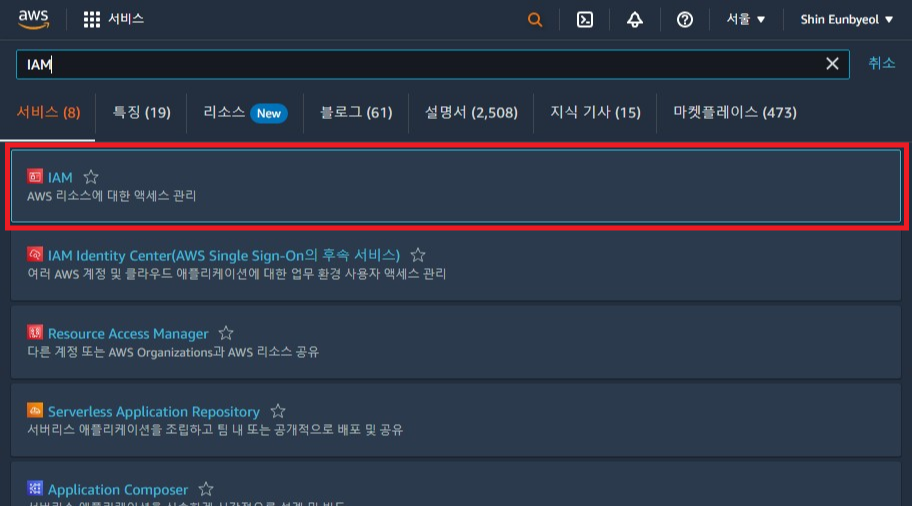

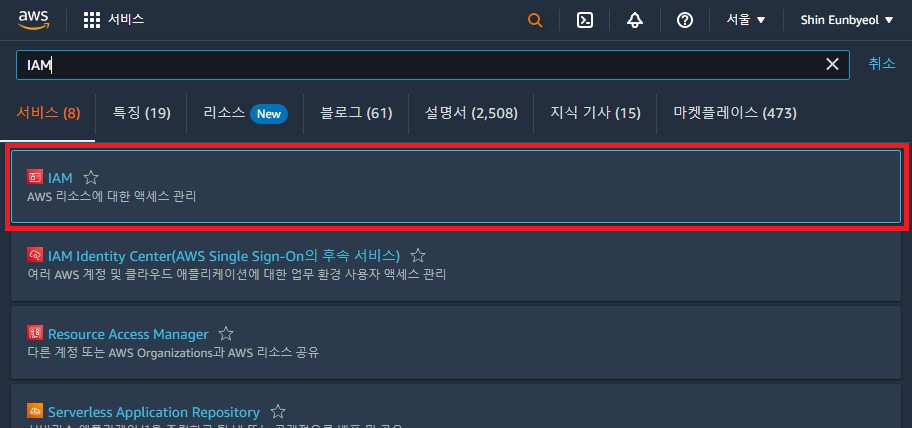

1) AWS 콘솔에 로그인해서 위 검색창에 'IAM'을 검색해서 클릭합니다

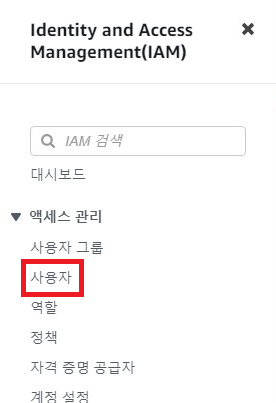

2) 왼쪽 사이드 메뉴에서 "사용자" 메뉴를 클릭합니다.

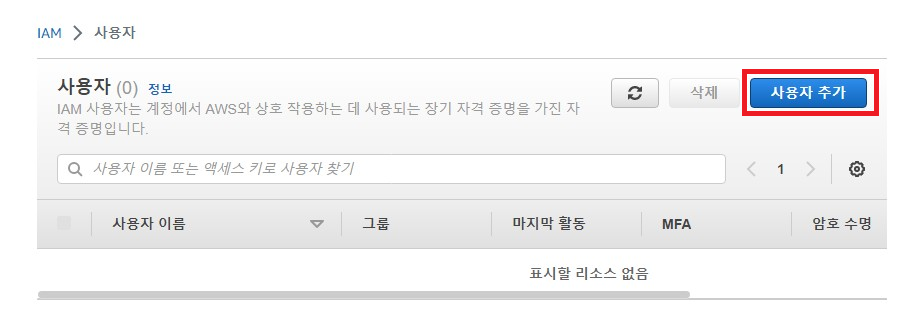

3) "사용자 추가" 버튼을 클릭합니다.

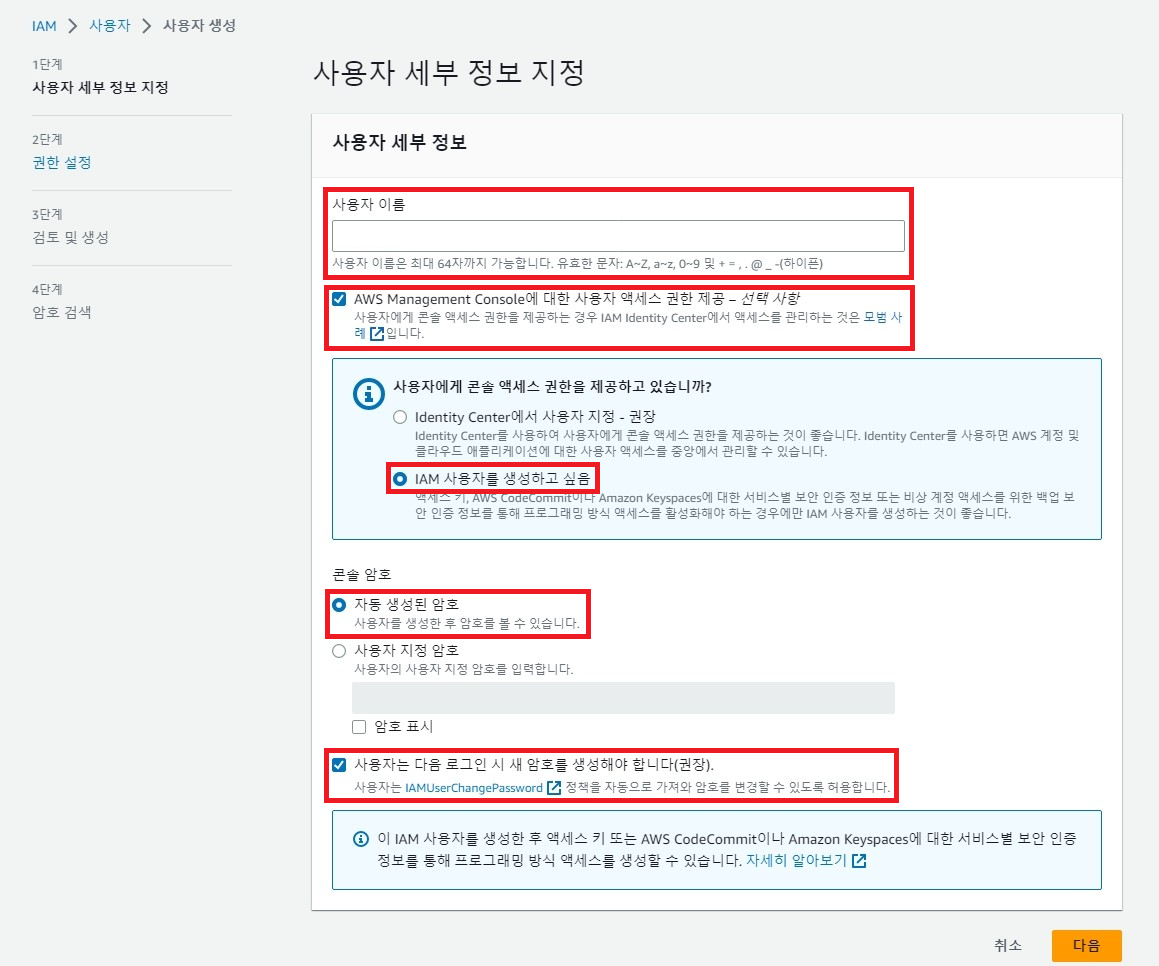

4) 아래 이미지처럼 모든 내용을 입력하고 체크하여 다음으로 넘어갑니다.

* 사용자 이름: 해당 IAM 계정을 사용할 사용자의 이름

* "AWS Management Console에 대한 사용자 액세스 권한 제공 - 선택 사항" 체크 ✓

* "IAM 사용자를 생성하고 싶음" 체크 ✓

* 콘솔 암호에서 "자동 생성된 암호" 체크 ✓

(콘솔에 로그인할 때 사용하는 암호이므로 해당 사용자가 직접 설정할 수 있도록

임시 암호로 생성 받고서 최초 로그인 이후에 사용자가 직접 설정할 수 있게 합니다.)

* "사용자는 다음 로그인 시 새 암호를 생성해야 합니다(권장)." 체크 ✓

5) 사용자에게 부여할 권한을 설정합니다.

특정 권한의 그룹에 해당 사용자를 추가하거나(그룹에 사용자 추가),

사용자에게 맞는 특정 권한만을 직접 추가(직접 정책 연결) 등으로 권한을 부여할 수 있습니다.

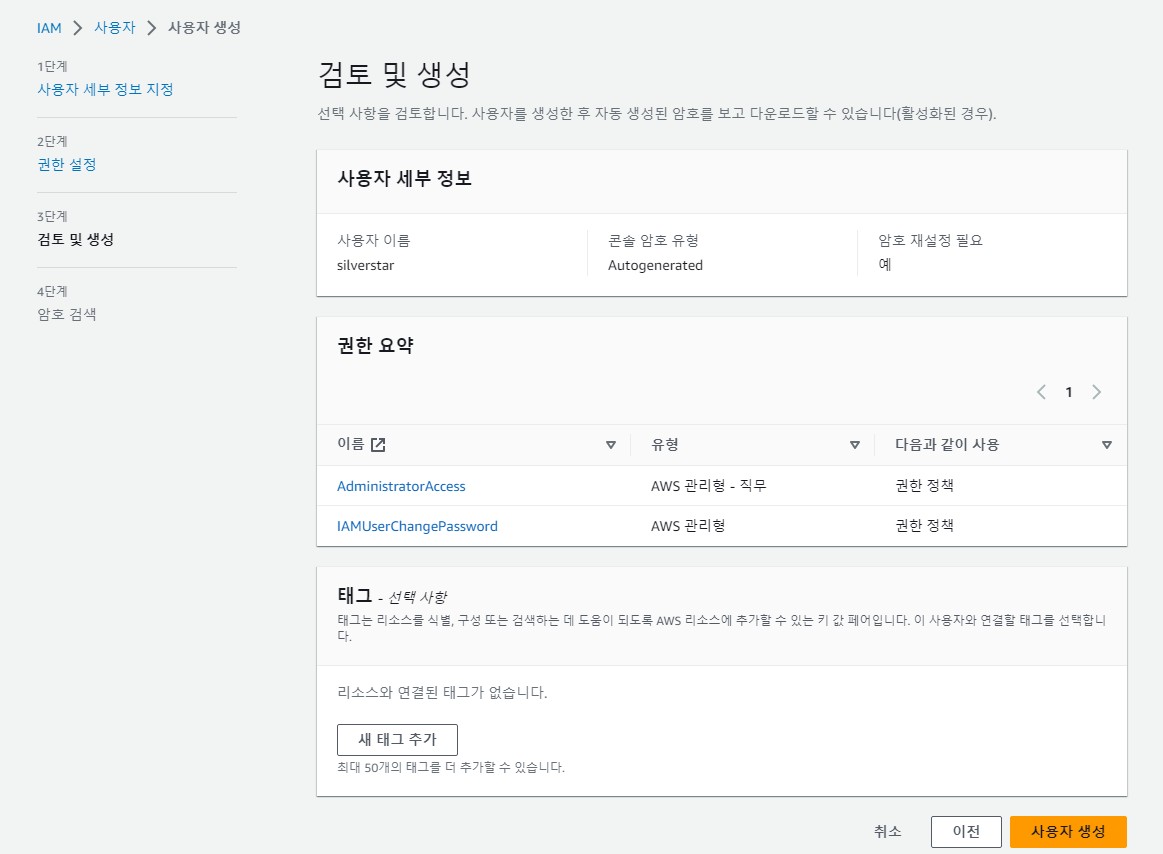

아래 이미지에서 선택한 것은, 대부분의 인스턴스에는 접근할 수 있으면서 결제 대시보드나

자세한 것에는 접근하지 못하는 관리 접근 권한입니다. (Administrator Access)

작성자는 권한을 나눌 필요는 딱히 없어서 해당 권한을 부여한 것이니

각자에 맞는 권한을 확인한 후에 추가해주세요!

6) 생성할 사용자 정보 검토 후 "사용자 생성" 버튼을 통해 생성합니다.

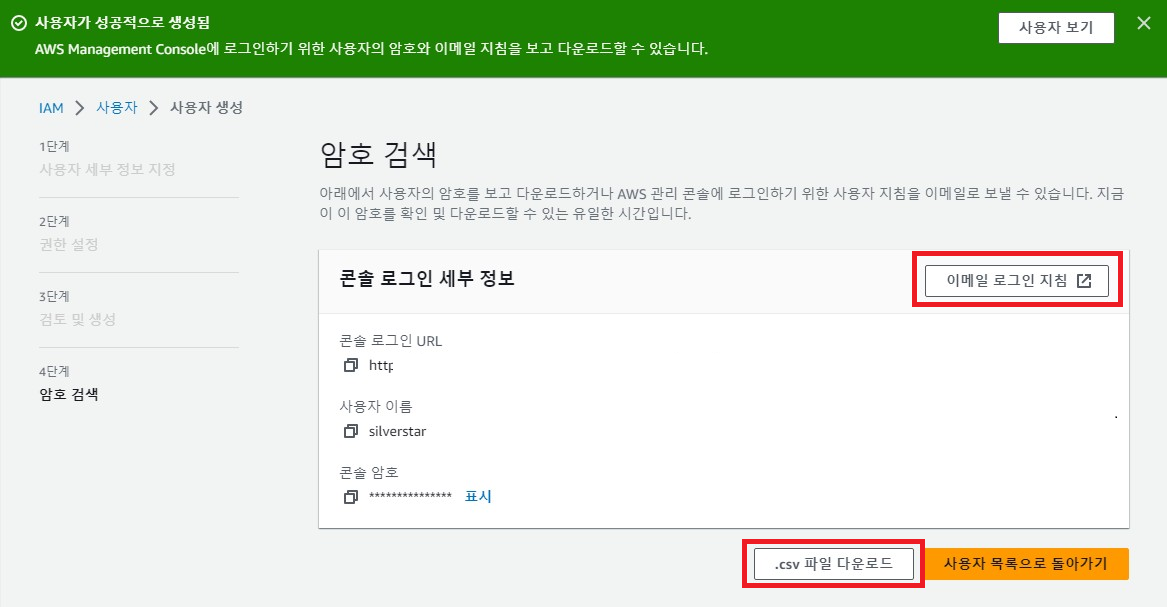

7) 사용자 생성이 완료되면 아래처럼 3가지 정보가 표시됩니다 (확인 필수!)

- 콘솔 로그인 URL: IAM 계정으로 로그인하려면 12자리의 숫자로 된 아이디가 필요한데

URL에서 해당 아이디를 확인할 수 있고, URL로 접속하면 아이디 입력이 자동으로 됩니다.

- 사용자 이름: 생성할 때 입력했던 사용자 이름이며, 로그인할 때 사용됩니다.

- 콘솔 암호: 임의로 생성된 비밀번호이며 표시나 복사를 통해서 확인이 가능합니다.

* 해당 계정을 이용할 사용자에게 "이메일 로그인 지침" 버튼을 통해 위 정보를 이메일로 전송할 수 있습니다.

(암호는 이메일 내용에 포함되어 있지 않아서 따로 입력 또는 전달 필요)

* ".csv 파일 다운로드" 버튼을 통해서 위 세가지 정보를 엑셀 파일로 다운받아서 관리할 수 있습니다.

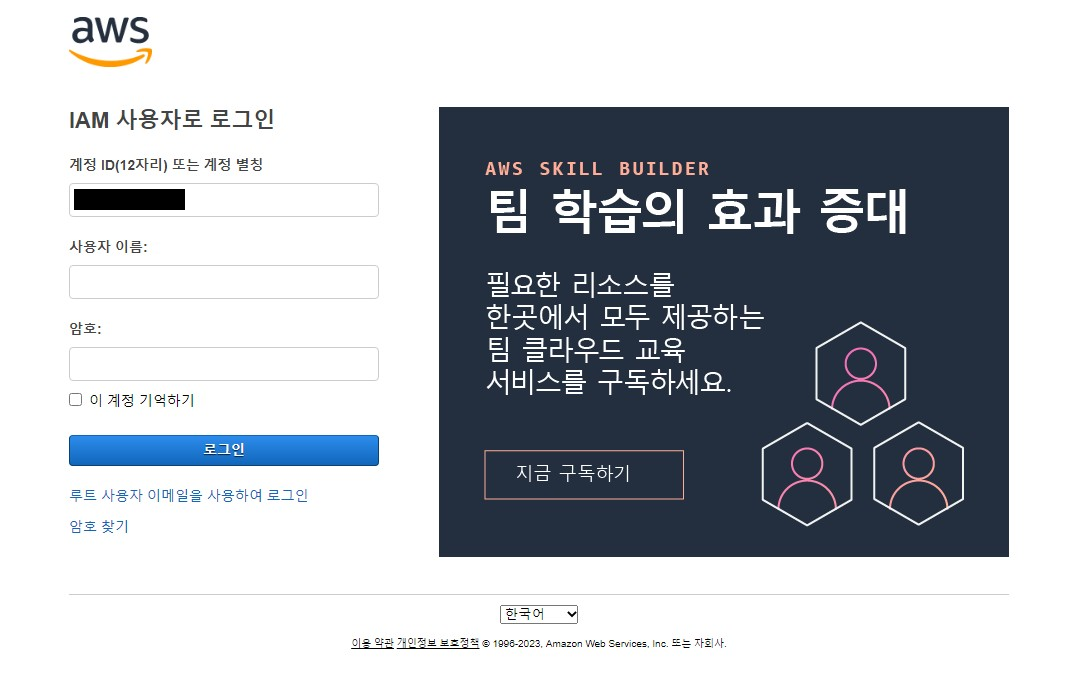

8) 방금 추가한 IAM 계정으로 로그인이 잘 되는지 확인 + 비밀번호 변경을 진행합니다.

* 로그인 하자마자 비밀번호를 변경하라는 페이지가 뜨니 참고하세요!

- 위 콘솔 로그인 URL을 통해서 로그인하거나

- 원래 로그인하는 화면에서 IAM 사용자를 선택하여 로그인합니다. (12자리 계정 아이디 직접 입력 필요)

3. MFA란?

Multi-Factor Authentication(MFA)는 보안 강화를 위한 기능으로 AWS 웹 사이트 또는 서비스에 액세스할 때 사용자의 정규 로그인 자격 증명 외에도 AWS가 지원되는 MFA 매커니즘의 고유 인증을 제출하라고 요청함으로써 보안을 더욱 강화해줍니다.

간단하게 말하자면 일반적으로 2차 인증같은 개념인데

은행 OTP처럼 일회용 암호를 추가 인증 수단으로 사용하는 겁니다.

서버를 뺏기지 않기 위한 마음을 가진 저와 같은 사람들은 안해서 나쁠 건 없습니다..ㅎㅎ

서버는 중요하니 보호해줍시다!

4. MFA 설정하는 방법

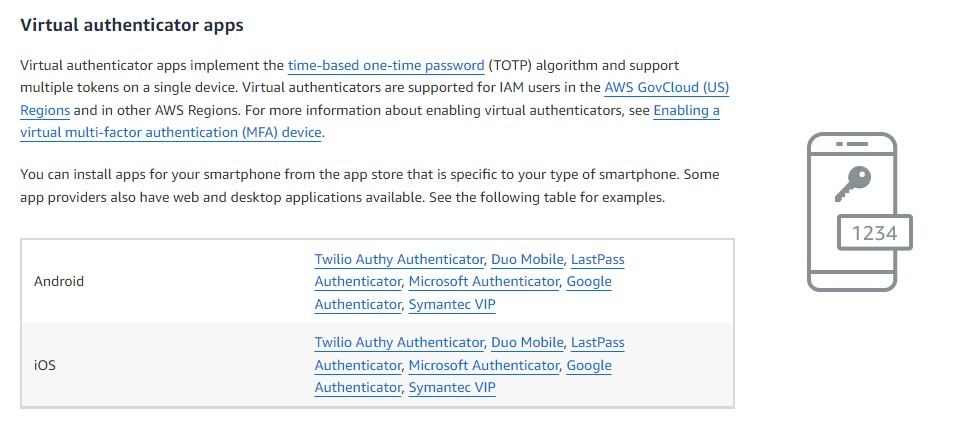

* MFA를 추가하는 방법은 여러가지가 있으나 아래에선 핸드폰 인증 앱을 이용하여 추가합니다. 아래에서 호환되는 인증 앱을 미리 확인해주세요. (아래 리스트는 5번째 과정인 디바이스 설정에서 "호환되는 애플리케이션 목록 참조"을 통해서도 확인이 가능합니다.)

위 중 아무 앱이면 가능하며, 아래 과정에서는 "Microsoft Authenticator" 앱을 통해서 진행합니다.

과정은 대부분 비슷할 것이므로 확인해주세요 :)

(인증 앱에서 스크린샷을 허용하지 않아서 앱에서의 화면은 없지만 아마 들어가보면 대부분 아실 겁니다.)

1) AWS 콘솔에 로그인해서 위 검색창에 'IAM'을 검색해서 클릭합니다

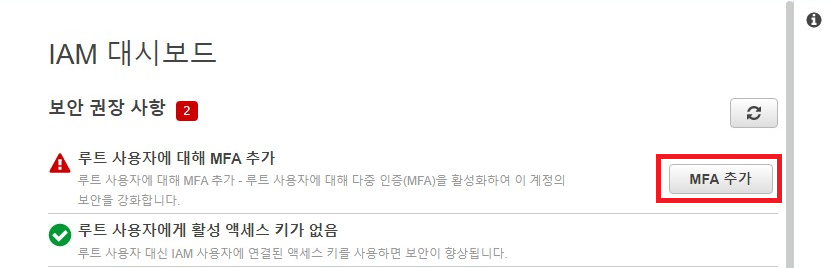

2) "MFA 추가" 버튼을 클릭합니다.

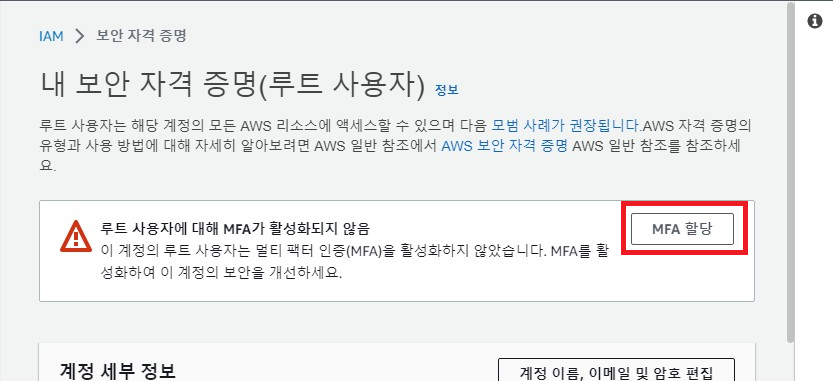

3) "MFA 할당" 버튼을 클릭합니다.

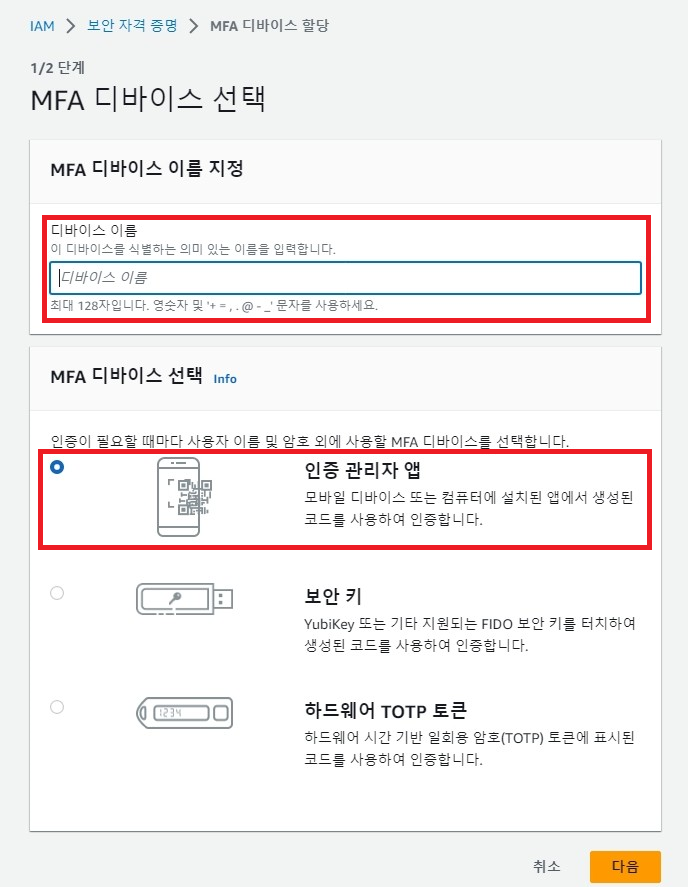

4) 디바이스는 "인증 관리자 앱"을 선택하고, 디바이스 이름(닉네임)을 입력해줍니다.

해당 이름으로 인증할 앱에서 계정을 구분할 수 있습니다.

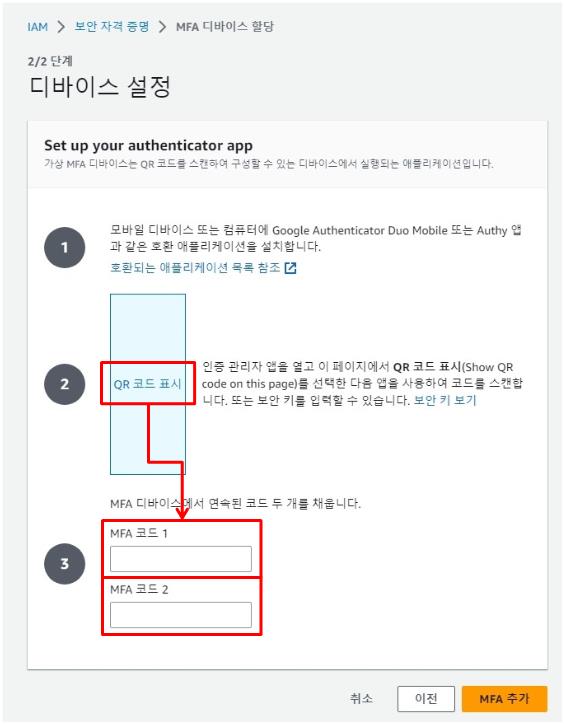

5) 인증 앱 설치 후에 해당 디바이스를 등록합니다.

① 두번째 순서에 있는 "QR 코드 표시" 클릭을 통해 QR 코드를 띄워놓습니다.

② 인증 앱을 설치한 후에 해당 QR 코드를 촬영합니다.

(Microsoft Authenticator 앱에서 접근 방법:

앱 메인 화면에서 위 계정 추가 버튼인 "+" 클릭 ▶ 계정 유형 선택 e.g. 개인 계정 ▶ QR코드 스캔 선택)

③ QR 코드 스캔이 완료되면 계정이 하나 추가되는데,

해당 계정에서 바로 보이는 일회용 암호 코드를 "MFA 코드 1"에 입력합니다.

④ 시간이 지나서 코드가 바뀌어 두번째 일회용 암호 코드가 나타나면 "MFA 코드 2"에 입력합니다.

* 확실하진 않지만 경험상으론 계정이 생성되자마자(QR코드를 찍자마자) 나타나는

첫번째와 두번째의 연속되는 코드를 입력해야 하는 것으로 보입니다.

만약 코드를 놓쳤다면 페이지를 새로고침하고, 인증 앱에서 해당 계정을 삭제한 후에

QR 코드를 다시 찍어서 추가해주세요.

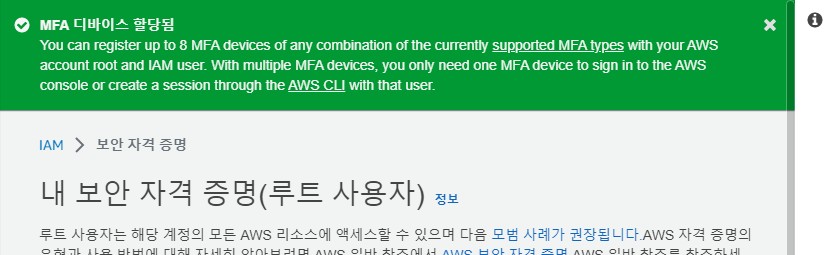

6) 위 과정에서 정상적으로 입력하면 아래와 같이 디바이스 할당이 완료됩니다.

다음부터 해당 계정으로 로그인할 때에는 일회용 암호 코드가 추가로 필요하게 되어 보안을 강화할 수 있습니다.

IAM 계정이 있다면 해당 계정들에서도 동일하게 위 과정을 진행하여 MFA 디바이스를 할당할 수 있도록 합니다.

- 문의와 피드백은 언제나 환영입니다 ( •̀ .̫ •́ )✧ -

'Server > AWS' 카테고리의 다른 글

| [Amazon RDS] 아마존 데이터베이스(RDS) 무료로 사용하기 (1) | 2023.05.04 |

|---|---|

| [Amazon RDS] 인바운드 설정(접근 IP 설정) (0) | 2023.04.21 |

| [AWS][Linux] AWS EC2 - RDS(MySQL) 연동하기 (0) | 2023.04.19 |

| [AWS][RDS] MySQL Workbench에서 AWS 데이터베이스가 연결되지 않을 때 | RDS 인바운드 설정 방법 (0) | 2023.04.17 |

| [AWS] 파일질라에서 AWS 서버 연결하기 (0) | 2023.04.01 |